【摘 要】[目的]通过对国内外防范图片学术不端中采用的方法、技术以及软件等的特征及其实用性进行调查分析,以期为国内科技期刊在选取合适的图片学术不端防范举措时提供参考。[方法]采用文献调研法和对比分析法,比较国内外图片学术不端的防范举措及其实用性。[结果]采用“制定论文原始数据提交标准及其处理指南规范作者行为”+“编辑审核”+“专家评审”等方式,可有效防范基于数据驱动软件生成图片的学术不端行为。对于设备拍摄图片的学术不端的防范尚存在较多难点,现已有查询图像属性和源代码、JPEGsnoop、MagicEXIF、iPlagiarism等方法和软件能够为编辑在鉴别图片篡改行为中提供一定的帮助;已有平台和算法实现了图片剽窃检测,但仅有少量出版机构能够加以应用。[结论]国内科技期刊界亟须制定广泛认可的数据提交体系和标准,并鼓励有实力的出版机构建立能够存储并管理科技期刊论文数据的仓储,同时积极联合算法研究者、软件开发者以及大型数据库研发能够高效自动化检测图片篡改和剽窃行为的系统或平台,帮助期刊进一步提升防范学术不端行为的能力和效率。

【关键词】学术不端;图片剽窃;图片伪造;图片篡改

科技期刊作为学术成果的重要展示平台和科研知识文库,如何防范论文的学术不端行为一直是其日常工作的重要内容[1,2]。研究显示,学术不端行为屡禁不止,并有逐渐扩大的趋势[3],对于各种学术不端行为的防范,主要依赖于同行评议、学者举报、学术伦理规范以及反剽窃检测系统。针对文字学术不端的防范措施已经发展得比较成熟,如中国知网的科技期刊学术不端文献检测系统(Academic Misconduct Literature Check,AMLC)、万方数据库的论文相似性检测服务(Paper Similarity Detection Service,PSDS),以及国外的 CrossCheck、Mudropbox、WordCheck等查重系统[4,5],都可以较好地检测论文中文字剽窃或抄袭行为,在科技期刊防范论文文字的学术不端中提供了较大帮助。相对于文字学术不端,图片学术不端行为较难发现。当年轰动全球科研界的小保方晴子造假事件,最开始浮出水面的正是图片造假[6]。如何加强对论文图片的审查把关、防范图片的学术不端行为,已经成为科技期刊界亟须解决的重要问题。

近年来,图片的学术不端行为已经引起了学术界的广泛关注,相关机构和学者对其进行研究并提出了一些防范举措,如美国科研诚信办公室( The Office of Research Integrity,ORI)开发出可进行图片篡改检测的“Droplets”应用程序、艾普蕾(iPlagiarism)公司研发出猫图鹰图像造假检测系统、Mike Rossner 创办了提供专业图片篡改检测咨询服务的IDI( Image Data Integrity)公司。2020年7 月 21 日Nature 杂志新闻说,美国雪城大学(Syracuse University)研究员Daniel Acuna博士带领研究小组成功研发了一款可以进行论文图片查重的软件[7]。我国相关学者和机构也在此方面进行了研究,如叶青等[2]根据RW(Retraction Watch)图片学术不端的描述,结合国际上对科研与出版中学术不端的分类,将科技期刊图片学术不端行为分为图片伪造、图片篡改和图片剽窃3类;徐晶等[1]研究了医学领域期刊图表的防范策略;潘华[3]提出科技期刊图片论文的鉴定方法;百度和方正等公司在相应平台上设计了图片剽窃检测的功能。此外,还有学者提出各种可检测图片学术不端的数学算法,这些方法都可以为科技期刊防范图片学术不端提供一定的帮助,但这些举措的实际效用如何鲜有研究涉及。本文根据叶青等[2]提出的图片学术不端的3种类型,通过文献调研和网络分析,对国内外相应的防范举措进行整理,并对其特征和实用性进行对比分析,从而为国内科技期刊在选择防范图片学术不端的举措中提供一些参考和借鉴。

1 防范图片学术不端的举措

1.1 防范图片伪造

图片伪造从本质来说是数据的伪造,对于此类行为,最切实可行的防范策略是要求作者提供图片的原始数据、元数据以及数据处理流程,并邀请相应的同行专家进行评审,以判断图片是否存在伪造行为[2]。目前,只有少量的科技期刊强制要求作者在投稿时提供支撑论文结果的原始数据,这为个别作者伪造图片留下了可乘之机。例如,2013 年Science发表一篇文章“Who's afraid of peer review?”,该文作者称他编造了一篇内容错误百出的文章,一般具有高中以上化学知识的人都能看出问题,杂志社编辑把关后理应立即拒稿,但是令人震惊的是,他的造假稿件投到 304 种开放获取期刊后,竟然有 157 种期刊同意接收,录用率为52%。这一“试验”表明,若杂志社编辑及审稿人把关不严就会让这类造假稿件流入“市场”[8]。针对这一问题,Springer Nature通过“要求作者提供原始数据”+“编辑抽查”+“图片出版伦理指南”多个方式来防范论文图片伪造。Science通过要求作者提供原始数据,并请相关专家进行审核的方式来防范图片伪造。细胞生物学期刊Journal of Cell Biology(JCB)对论文图片的处理和使用设置了明确指南:主要从印迹和凝胶、显微镜照片两个方面对图片处理提出了明确要求。此外JCB的编辑会核查论文的每一幅图,针对有疑问的图会要求作者提供原始数据、相关仪器的参数设置、数据处理流程等,以判断图片是否经过伪造。

1.2 防范图片篡改

图片篡改是对图片的不当修饰和改动,破坏了原始图片中数据信息的完整性和真实性。这些图片大多是在原图的基础上,经过 Photoshop、Cordraw、Adobe Illustrator等图像处理软件处理后获得,这进一步加大了对图片学术不端的鉴定难度。针对软件处理过的图片,有研究提出图片鉴定的4项原则:①事实不能,图片修改后违反了明显的生活常识,或者违反了基本逻辑;②物理不能,即图片中的反射、光影和色彩出现物理学错误;③摄影不能,即在焦距、快门、景深、宽容度等方面违反拍摄范畴;④细节不能,图片被不断放大后,图片中物体的边缘是否清晰自然,色彩的过渡是否流畅等,都是判断细节不能的标准[3]。这种鉴别方式对鉴别人的专业知识素养要求较高,鉴别人员要熟练掌握专业图像拍摄技能,熟悉图像蕴含的内容信息以及与图像相关的学科知识,且鉴定过程比较耗时。对此有学者提出利用快速检测方法和数学算法来鉴定图片是否经过伪造。

1.2.1 图片属性和源码分析

图片属性分析首先要求作者投稿时提供原始图片,通过右键点击原图查看属性,在详细信息中可以看到图片所使用拍摄设备的信息和图片来源,据此可以看出图片是否经过处理。例如对于使用Photoshop处理过的图片,查看其图件属性时,会发现图片的拍摄信息缺失,图片来源部分会显示软件的名称。这种方法可以帮助我们粗略鉴定图片是否被软件处理过。

图片的源码分析是在通过分析原图源代码的基础上查看图片是否被篡改,该方法可以有效鉴别科技期刊中基因电泳图片、组培图片等[3]。具体操作是将图片用记事本打开,以“图像处理软件名称”作为关键字进行全文查找,若能查找到软件名称,说明此图被处理过,若无法查找到,说明此图可能未被处理过。大多数的图片处理软件都会在被处理的图片中留下相应的软件版本号和处理时间等信息,当然这些信息也可以被用户编辑和删除。

1.2.2 JPEGsnoop

JPEGsnoop是一款免费的检测照片是否经过处理的软件,其通过读取各种编码信息来帮助使用者判断图片是否被修改或编辑过。将图片放置在JPEGsnoop中,JPEGsnoop会自动读取图片的信息。在输出的结果中查询带有 SW字样的标书,如 SW:[Adobe Photoshop]或SW:[Xn-View]等,这说明这张图片很有可能被 Photoshop或XnView等软件处理或修改过。JPEGsnoop的输出结果中还会有一个分析结果:(1)Class 1,图像被处理或编辑过;(2)Class 2,图像极可能被修改过;(3)Class 3,图像极有可能是原图;(4)Class 4,不能确定是否编辑过还是原图。当且仅当照片没有发现 Photoshop痕迹并且匹配到原图特征时,图片才能得到Class 3的结果;如果没有发现 Photoshop痕迹,但是却不能匹配到任何原图特征,那么只能是 Class 4的结果。Class 3的图片就一定是原图?答案是否定的。虽然绝大多数情况下Class 3 的图都是原图,但是也有少数情况下 JPEGsnoop的判断会失准。正如以上所述,JPEGsnoop判断原图的标准是基于数据库的匹配程度,也就是说它不能根据照片数据的完整性和原始性来判断照片是不是原图,所以有时候会出现带有原图特征的非原图也可以通过Class 3的检测。真正原图的数据不仅只带有原图的压缩特征,其数据更应该是既原始又完整的。对于数据原始性和完整度的检测,还需要借助其他工具,如MagicEXIF图像校验器。

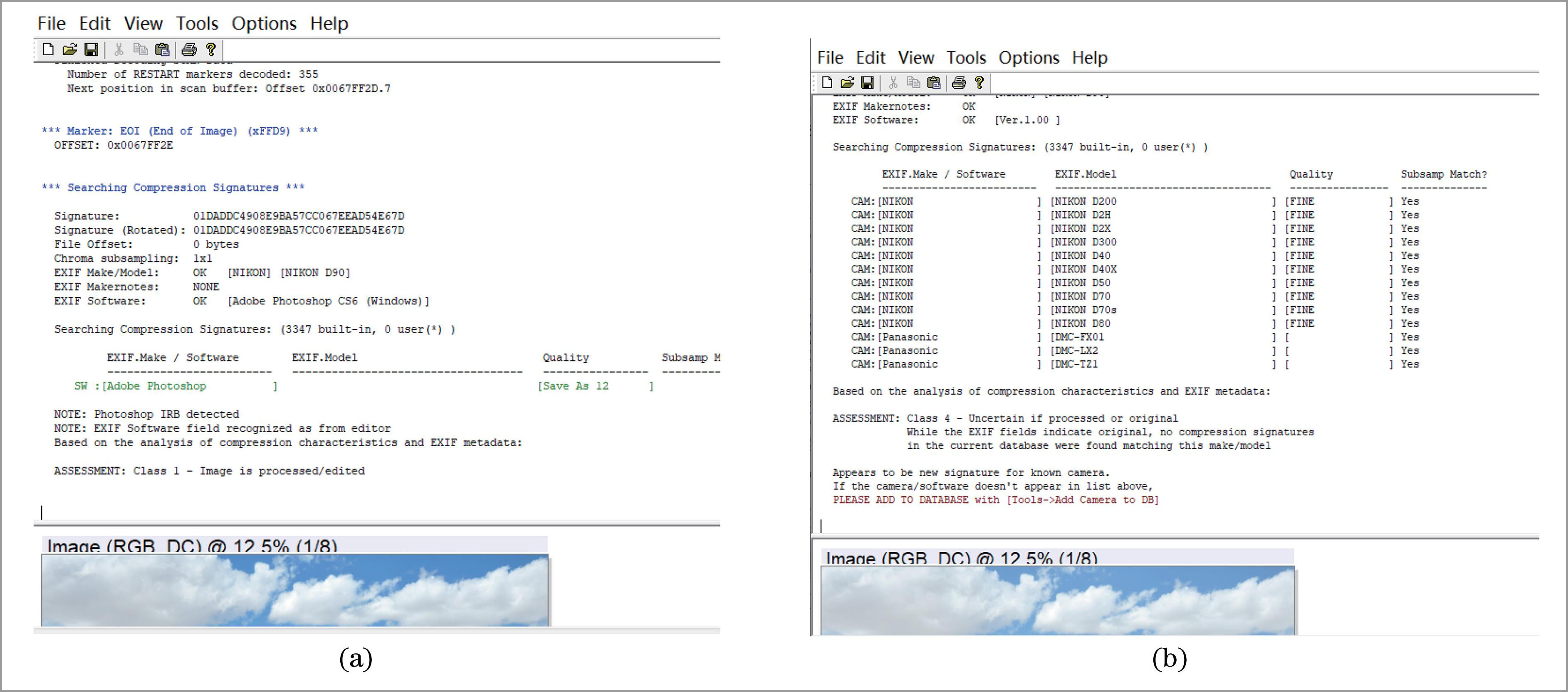

以任意2幅(1幅经过图像软件处理,1幅未经过处理)通过相机拍摄的照片为例,分别将其输入JPEGsnoop中(图1),结果中分别显示了“SW:[Adobe Photoshop] ”“Class 1-Image is processed/edited”[图1(a)]和“Class 4-Uncertain if processed or original ”[图1(b)]的字样,说明此软件具有一定可靠性,但也存在一定的缺陷。

图1 JPEGsnoop图像检测结果

(a)经过Adobe Photoshop CS6处理;(b)未经过Adobe Photoshop CS6处理

1.2.3 MagicEXIF图像校验器

MagicEXIF 图像校验器主要用于鉴定数码照片来源的可信度,检测可能的编辑历史,并返回检测报告和检测结果,不仅能对图像的元数据部分进行严格检测,还能对图像直方图、图像尺寸、压缩特征等进行综合评估,并生成一个原始性评级,用户可以通过这个评级快速了解照片的可信度。该评级一共包含下列5种结果:(1)1级——非原图,说明图片曾经被后期编辑、修改或转存;(2)2级——很可能非原图,说明图片存在部分可疑的证据表明其曾被修改,但文件编辑历史并不明确,并且不存在可以确定图片为原图的其他必要证据;(3)3级——未知原始性,说明图片中暂时没有发现任何明确的文件编辑历史,但同时也不存在可以确定图片为原图的必要证据,因此暂时无法准确判断图片的来源;(4)4级——很可能为原图,说明图片中没有发现任何可疑的编辑历史,并且存在部分可信度高的证据表明图片未被修改;(5)5级——极可能为原图,说明图片中没有发现任何可疑的编辑历史,并且存在充足可信度高的证据表明图片未被修改,因此图片极可能为直接来源于拍摄设备的原图。

同样,以任意2幅(1幅经过图像软件处理,1幅未经过处理)通过相机拍摄的照片为例,分别将其输入MagicEXIF软件中(图2),结果中显示了“原图可信度1级”[图2(a)]和“原图可信度5级”[图2(b)]的字样,验证了此软件的检测能力。

图2 MagicEXIF图像检测结果

(a)经过Adobe Photoshop CS6处理;(b)未经过Adobe Photoshop CS6处理

1.2.4 Droplets

ORI提供了图像分析和操作检测的“取证工具”——Droplets,它在Photoshop中提供自定义的标准操作和标准图像的记录。Droplets是Photoshop中的小型“桌面”应用程序,其基于Photoshop系列操作中的自动化保存程序,主要通过图片的直方图均衡化和灰度梯度调整,凸显图片擦除或者粘贴区域的边界。通过这些操作可以直观地为用户展示图片中编辑的痕迹。

1.2.5 iPlagiarism

艾普蕾(iPlagiarism)是一家专注于服务中国科技创新和提供全球学术资讯的大数据和人工智能软件开发应用公司,旗下开发有艾普蕾英文论文相似性检测系统和猫图鹰图像造假检测系统(http://motuin.org/php/main.php)。对于图像伪造的鉴定,用户可以直接将图片上传到图像检测系统,系统最终会提供一份图像检测报告,对于图片中的可疑之处,会用不同的颜色进行填充,同时还附有图片是否经过处理的可疑数值作为参考。对于上传的图片,系统要求图片的大小必须在1 MB以内,系统对图片的检测分为4种模式:篡改检测(Tamper Detection)、伪造检测(Forgery Detection)、相似度检测1(Similarity Detection 1)和相似度检测2(Similarity Detection 2)。

1.2.6 图片篡改检测公司

Image Data Integrity, Inc.(IDI)公司由JCB的编辑Mike Rossner创办,提供专业的图片篡改检测咨询服务,其为学术机构、期刊出版单位、资助机构和法律机构等提供与生物医学图像数据操作相关的咨询服务。他们提供对特定图片的鉴定意见,对选定稿件或已发表稿件中所有图片进行筛选,对图片原始数据进行评估。IDI不对整本期刊的图片进行系统筛查,但针对涉嫌篡改的图片,其会为期刊提供咨询,包括检查相关问题数据和/或提供如何进行调查的建议。

1.2.7 数学算法

对于数字图像的篡改行为,有学者将其归纳为图像拼接(照片合成)、复制移动、图像重采样和图像润饰4个方面[9],针对不同图片篡改行为相关学者提出了相应的检测算法(表1),并对这些算法进行了验证。从表1可以看出,这些算法在所针对的图像检测领域可以发挥较好的效果。

表1 图片伪造检测算法

| 适用对象 | 算法提出者 | 算法名称 | 检测精度/% | 试验数据 |

| 图像拼接 | Fu等[10] | 基于Hilbert-Huang变换(HHT)方法 | 80.15 | CISDE |

| Shi等[11] | 自然图像模型 | 91.87 | CISDE | |

| Zhang等[12] | 块离散余弦变换(Discrete Cosine Transform,DCT)和Contourlet变换域中引入马尔可夫模型的方法 | 96.69 | CASIA1 和CASIA2 | |

| 图像复制移动 | Silva等[13] | 多尺度分析SURF(Speeded-up Robust Features)算法 | - | CMH和CMEH |

| Lee等[14] | Gabor滤波器算法 | - | CoMoFoD、CMFDA | |

| Shi等[15] | SHIFT节点的粒子群优化算法 | 99 | CMFDA | |

| 图像重采样 | Dempster等[16] | EM(Expectation/Maximization Algorithm)算法 | 80 | 200张pngF格式的灰度图像 |

| Mahdian等[17] | 基于导数算子和拉东变换(Derivative Operator and Radon Transformation)算法 | 100 | 在各种转换中受损坏的40张图像 | |

| Vázquez-Padín等[18] | 渐近特征值分布与随机矩阵理论(Random Matrix Theory,RMT) | - | Dresden数据库中1317张原始图像 | |

| 图像润饰 | Stamm等[19] | 灰度值直方图算法 | 98.5 | 不同数码相机拍摄的341张照片 |

| Zhu等[20] | 基于对图片修饰程度的度量来检测图像锐化操作的方法 | 92 | UCID |

1.3 防范图片剽窃

图片剽窃的鉴定以往主要依靠经验来判断,但只要对图片做一些简单调整,如图片旋转、改变大小、调整对比度以及颜色等,就会提升精准判断图片来源的难度,此时能够自动化检测图片相似度的平台就显得尤为迫切。但此类平台的研发需要解决2个问题:(1)两幅或者多幅图片之间的相似度检测;(2)将可疑图片和其他已发表论文的图片进行比对[2]。相比第1个问题,第2个问题的解决方法较为复杂,除了依赖创建的图片相似度检测算法的精准度外,还与和可疑图片进行匹配的图片存储平台的数据量有关。目前已有提供图片相似度检测服务的平台,也有多位研究者提出了可以进行图片相似度检测的算法。

1.3.1 相似度检测平台

(1)百度AI平台。百度开发出面向商业领域的AI开放平台,平台中设计有图像搜索功能,即在指定图库中搜索出相同或相似的图片,适用于图片精确查找、相似素材搜索、拍照搜同款商品、相似商品推荐等场景。中国专利信息中心借助百度AI开放平台打造了全国知识产权侵权假冒线索智能检测系统,检测系统接入百度大脑通用文字识别、短文本相似度、相似图片搜索以及EsayDL图像分类技术,实现对用户待检测的商品信息进行准确的分类、提取,再将其与相应的专利信息进行对比,若有侵权假冒线索,则将线索推送给特定用户。自动检测的实现,大大降低了侵权假冒线索挖掘的人工成本。

(2)方正的图片检索系统。方正正在研发的云服务平台下设有学术图片数据库,其具有图片推荐和图像查重两种检索功能。①相关图片推荐。针对当前选定的图片,相关图片推荐服务能够从画面相似和主体相似两个维度分别在业务系统中推荐相关的图片作为候选集,帮助用户拓展写稿思路,辅助用户写稿。相似图片一般为画面相似,即水印、不完整、裁剪的图片,相关图片是基于图片标签检索的,一般为同主体图片,即变换角度、季节等。②图像查重。图像查重能够从图集中找到画面相似的图片,并对相似度都大于某些阈值的图片进行分组,一般用于同一本书中的所有图片查重,适用于大量图片查重的场景。

1.3.2 相似图片检测算法

传统的图像检索都是基于图像附带的标题实施的,但是在图像检索中使用图像的标题存在一些问题,因为标题可以任意修改,而且标题不能覆盖与图像有关的所有信息。之后出现了专注于相关性反馈的图像检索系统。在相关性反馈中,每次显示结果时,都必须手动提供反馈信息,从显示的结果中找出与输入图像更匹配的结果。通过这种方式,这个反馈被当作一个新的输入,并再次精确检索结果。但是,此种反馈检索非常耗时。此后出现了基于图像的颜色、形状、纹理、边缘等特征进行图图检索的CBIR(Content Based Image Retrieval)系统,且此系统被证明是相似图像检索领域的福音,利用图像特征进行检索的系统可以得到更好的检索结果[21]。Ovhal等[22]基于CBIR算法建立了图像剽窃检测系统。Gode等[23]基于图像的颜色、纹理和形状特征,开发出图像检索系统,其所采用的技术有:颜色直方图用于提取图像颜色、共现矩阵用于提取图像纹理特征、Canny算法和矩阵用于提取图像的形状,结果显示,其开发的图像检索系统可获得令人满意的结果。除此之外,还有其他图图检索算法,如Hurtik等[24]提出一种可在大型数据库中搜索图像的通用方法——FTIP,该方法是基于F-transform算法实施的,具体地说,更高程度的F-transform (Fs-transform,s≥0)检索,作者利用BSDS500数据库中的分辨率在127 pixel×175 pixel至4000 pixel×3000 pixel的2692幅图像对FTIP方法进行了验证,结果显示对原图像和受裁剪的图像的检索成功率达到了100%,但是检索裁剪过图像时相对比较耗费。Srivastava 等[25]提出采用感知哈希算法(Perceptual Hash)、SIFT算法以及层次近似匹配算法(Hierarchical Approximate Matching Scheme),在大型数据库中对图像进行检索时,检索的精准性有所降低。此外,美国雪城大学(Syracuse University)的Acuna博士带领的团队基于一种智能算法成功研发出一款论文图片查重软件,他用这款软件检查了3500篇论文的21000幅图像,在4 h内查出大约400幅疑似重复的图像[7]。以上研究表明,利用技术进行图像剽窃检测是可行的,但是目前只有少数出版机构能够使用图像剽窃检测技术。

2 实用性分析

从产生方式来看,目前科技论文图片主要分为两种:基于数据驱动由软件生成的图片和通过设备拍摄的图片。由于这两种图片的产生方式不同,对其学术不端的防范措施应有所区别。对于数据驱动并借助软件生成的图片,采用如Springer Nature出版社和JCB期刊的做法,即制定数据提交标准,引导作者提交论文图片原始数据,再通过编辑审核+专家评审+图片处理指南规范,可有效防范此类图片的学术不端行为。

相比前一种图片,对于由设备拍摄的图片学术不端的防范比较复杂和困难,其学术不端主要表现为篡改和剽窃,在图片处理软件比较成熟的时代,难以基于常识通过肉眼来判断此类修改,这也是科技期刊图片学术不端防范中的难题。

(1)图片篡改。图片篡改的综合检测方面,上文提到的图像属性、源代码、JPEGsnoop、MagicEXIF、iPlagiarism 5种方式都可以发挥一定的作用。查看图片属性和源代码的方法可用于检测所有设备拍摄的图片,但是若图片经过一些软件处理或存储不当或图片转换,导致图像原始信息丢失时,这两种方法在检测时难以起效。查看源代码的方法在检测图片时比较耗时。JPEGsnoop、MagicEXIF、iPlagiarism可自动检测图片的篡改痕迹并提供检测报告,但主要针对由相机拍摄的图片;iPlagiarism检测系统对检测图片大小的限制(≤1 MB),导致其检测能力大打折扣,由MagicEXIF和JPEGsnoop检测图像的特点可知,MagicEXIF的检测能力要优于JPEGsnoop,因此,后3种检测系统的效果排序为MagicEXIF、JPEGsnoop、iPlagiarism。以上5种方法仅是目前比较常用的检测方法,还有许多类似的方法和软件需要我们去探索和研究,同时随着科技的进步,类似的检测图片篡改的软件会日趋增多,各期刊编辑可以根据学科特点选择合适的检测软件,提高图片检测的效率。

相关学者根据图片篡改形式提出的各种检测算法,在各自所针对的领域能发挥有效的作用。但是论文图片篡改的操作并不是某一个单一类型,为了使修改后的图片表现完美,图片篡改有可能是4种类型(或不限于以上所提的4种)的相互混合操作,而对于编辑来说,通过肉眼无法判断图片经过了哪些处理,也就无法选择合适的算法来对这些图片进行检测。此外,这些算法都需要手动操作,未实现自动化,对于编辑来说相对比较耗时。因此,亟需一种可检测任何图片篡改行为的算法,并实现自动化,这样才能提升编辑的工作效率。

(2)图片剽窃。相比其他图片中蕴含的学术不端行为,图片剽窃行为更加隐蔽,更难以被发现,防范难度更大。这主要涉及两个方面:①检测技术,即创建比较合理的图片检索和对比算法;②建立图片对比数据库。百度和方正公司已经创建了图片剽窃检测系统,但二者的服务对象不同,百度采用人工智能图片检测技术,为商业防范图片剽窃提供服务,中国专利信息中心已经使用百度公司开发的图片剽窃检测系统,取得了一定效果,至于能否用于学术期刊防范图片剽窃,有待相关部门与其协商合作、使用后才能知晓,毕竟商业图片与学术图片有很大差别,相比商业图片,学术图片蕴含的元素、颜色、数据等内容量和信息量更大,表现形式更复杂。方正的图片剽窃检测系统主要为学术期刊服务,由于该系统还在测试中,尚未上线为期刊提供服务,效果如何还有待于其上线后验证。从上文对图片剽窃检测算法的分析可以看出,这些算法在图片剽窃检测中取得了较好的效果,但也存有一定缺陷,即便是近期Acuna团队基于智能算法成功研发的图像查重软件,在图片重复检测中取得了较好的成绩,但是此软件识别出的“嫌疑图片”仍然需要人工确认[7],需要专家来理解和解释[26]。综上所述,在图片剽窃的自动化检测方面尚需相关研究者不断完善算法,进一步提升检测系统的精度,才能帮助期刊编辑更好地识别图片剽窃行为。

3 启示和建议

(1)制度建设。国内的期刊协会、期刊联盟应根据学科特点,制定各领域期刊比较认同的数据提交体系和标准,各期刊须参照标准逐步实施。此外,编辑部应制定图片的处理指南进一步规范作者的数据处理行为,并依据数据提交体系和处理指南来初步审核作者提交的图片,对于通过初审的图片,借助同行评议进一步提升图片筛查的精准性。

(2)设施建设。数据提交后需要能够存储数据的仓储,国内现有的数据仓储用于存储国家级观测的数据集,并不接受期刊论文的零散数据。期刊自身的服务器在存储数据方面具有系统自身的缺陷,加上缺乏人员对作者提交的数据进行有效管理,容易导致数据资源的浪费。亟须针对各个大类学科,建立一批用于存储、管理相关学科期刊论文数据的仓储,并实施个性化服务,在辅助防范学术不端行为的同时,满足不同学者、期刊以及数据交流的需要。

(3)检测平台研发。单刊或几种期刊在图片检测方面的投入有限,难以开发出满足同领域期刊图片检测需要的平台,亟需各方面能力较强的大型出版社、出版集团或相关协会根据学科领域图片的特点,联合算法研究者、软件开发人员以及具有海量图片的大型数据库,借鉴现有检测软件的同时,研发出适合于各个学科、效率更高、检测精度更优的图片检测平台,从而进一步帮助期刊提高防范学术不端行为的能力。

4 结语

针对不同类型的图片学术不端行为,相关研究机构和学者已提出了相应的应对措施。对于数据驱动软件生成的图片,通过制定合适的数据提交体系和图片处理指南规范作者行为,结合“编辑审核+专家评审”等方式即可有效防范此类图片的学术不端行为。而针对由设备拍摄生成图片的学术不端行为的防范是目前研究的重点和难点,本研究中所提及的检测方法、软件和数学算法虽然已经在此方面发挥了较好的作用,但都存在一定的缺陷,检测精度需要进一步提升。随着智能技术的应用,现有检测方法的精度和自动化程度会得到大幅度改善,而且新的防范举措会不断涌现,需要相关研究者进一步探索、试验和改进相应举措,使得图片学术不端行为得到有效遏制。

参考文献

[1]徐晶,王昱苏,吴凤鸣,等.医学期刊图表重复的防范策略[J].中国科技期刊研究,2015,26(2):152-156.

[2]叶青,林汉枫,张月红.图片中学术不端的类型与防范措施[J].编辑学报,2019,31(1):45-50.

[3]潘华.科技期刊论文图片的鉴定[J].编辑学报,2016,28(4):338-340.

[4]叶青,杨树启,张月红.科研诚信是全球永远的课题:中国科研管理与学术出版的诚信环境[J].中国科技期刊研究,2015,26(10):1040-1045.

[5]林汉枫,张欣欣,翟自洋,等.遏止学术不端行为保护科研原创成果:《浙江大学学报》(英文版)作为Cross-Check中国第一家会员的实践与体会[J].中国科技期刊研究,2009,20(4):580-584.

[6]X-MOL.造假者们颤抖吧!论文“照妖镜”——图片查重软件来啦[EB/OL].(2018-03-14)[2020-12-10].https://www.x-mol.com/news/11715.

[7]Hanson.SCI论文图像查重软件研发成功。造假图片,无处可藏[EB/OL].(2020-07-22)[2021-03-16].https://xw.qianzhan.com/analyst/detail/329/200722-bb140562.html.

[8]Mike W.学术不端行为之“伪造数据”:两次投稿同一图片标记不同物质[J].医学研究与发表,2017,3(3):137.

[9]Meena K B,Tyagi V.Image forgery detection:Survey and future directions[M]//Data,Engineering and Applications. Singapore: Springer Singapore,2019:163-194.

[10]Fu D D,Shi Y Q,Su W.Detection of image splicing based on Hilbert-Huang transform and moments of characteristic functions with wavelet decomposition[C]//Digital Watermarking,5th International Workshop,IWDW 2006,November 8-10,2006,Jeju Island,Korea.Heidelberg:Springer,2006:177-187.

[11]Shi Y Q,Chen C H,Chen W.A natural image model approach to splicing detection[C]//Proceedings of the 9th Workshop on Multimedia & Security,September 20-21,2007.Dallas,Texas,USA.New York:ACM Press,2007:51-62.

[12]Zhang Q B,Lu W,Weng J.Joint image splicing detection in DCT and Contourlet transform domain[J]. Journal of Visual Communication and Image Representation,2016,40:449-458.

[13]Silva E,Carvalho T,Ferreira A,et al.Going deeper into copy-move forgery detection:Exploring image telltales via multi-scale analysis and voting processes[J].Journal of Visual Communication and Image Representation,2015,29:16-32.

[14]Lee J C,Chang C P,Chen W K.Detection of copy-move image forgery using histogram of orientated gradients[J].Information Sciences,2015,321:250-262.

[15]Shi W C,Zhao F,Qin B,et al.Improving image copy-move forgery detection with particle swarm optimization techniques[J].China Communications,2016,13(1):139-149.

[16]Dempster A P,Laird N M,Rubin D B.Maximum likelihood from incomplete data via the EM algorithm[J]. Journal of the Royal Statistical Society:Series B (Methodological),1977,39(1):1-22.

[17]Mahdian B,Saic S.Blind authentication using periodic properties of interpolation[J].IEEE Transactions on Information Forensics and Security,2008,3(3):529-538.

[18]Vázquez-Padín D,Pérez-González F,Comesaña-Alfaro P.A random matrix approach to the forensic analysis of upscaled images[J].IEEE Transactions on Information Forensics and Security,2017,12(9):2115-2130.

[19]Stamm M,Liu K J R.Blind forensics of contrast enhancement in digital images[C]//15th IEEE International Conference on Image Processing,October 12-15,2008,San Diego,CA,USA.New York:IEEE Press,2008:3112-3115.

[20]Zhu N,Deng C,Gao X B.Image sharpening detection based on multiresolution overshoot arpngact analysis[J].Multimedia Tools and Applications,2017,76(15):16563-16580.

[21]Ovhal P M,Phulpagar B D.A survey on various feature extraction techniques followed by image retrieval system[J].International Journal of Emerging Trends & Technology in Computer Science,2014,3(5):1277040.

[22]Ovhal P M,Phulpagar B D.Plagiarized image detection system based on CBIR[J].International Journal of Emerging Trends & Technology in Computer Science,2015,4(3):1284675.

[23]Gode C S,Ganar A N.Image retrieval by using colour,texture and shape features[J].International Journal of Advanced Research in Electrical,Electronics and Instrumentation Engineering,2014,3(3):8637-8644.

[24]Hurtik P,Hodakova P.FTIP:A tool for an image plagiarism detection[C]//7th International Conference of Soft Computing and Pattern Recognition(SoCPaR),November 13-15,2015,Fukuoka,Japan.New York:IEEE Press,2015:42-47.

[25]Srivastava S,Mukherjee P,Lall B.imPlag:Detecting image plagiarism using hierarchical near duplicate retrieval[C]//2015 Annual IEEE India Conference(INDICON),December17-20,2015,New Delhi,India.New York:IEEE Press,2015:1-6.

[26]青暮.Nature:学术造假者瑟瑟发抖,论文图像查重AI技术重拳出击[EB/OL].(2020-07-23)[2021-03-16].https://blog.csdn.net/weixin_42137700/article/details/107688429.